noticia 1:

Diferencias abismales

Dos navegadores, por un lado Firefox 3 RC2, y por el otro la versión final de Opera 9.5, con las mismas páginas abiertas:

Estoy impresionado con la gran diferencia que existe entre estos dos navegadores. Entiendo que no sea la versión final de Firefox y que tenga instaladas tres extensiones extras, pero es la segunda Release Candidate, ¿no la venden como la versión más ligera?.

Lo más impresionante es que cuando Opera está minimizado llega a consumir menos de 10,000 KB, y en Firefox no cambia nada.

Una lástima que la única razón por la que utilizo Firefox es por tres extensiones de las que soy dependiente. Pero bueno, que Mozilla siga jugando a los récords guinness, es divertido y todo.

noticia 2:

Apple podría preparar una HDTV con AppleTV integrado

Que Apple vende hardware de alta calidad no es algo que se ponga en tela de juicio, la mayoría de las veces. Un ejemplo son los monitores (Cinema Display) que son usados por profesionales, aunque su costo es bastante elevado. Algunos rumores apuntan a que Apple estaría preparando televisiones de alta definición basadas en los Cinema Display, pero además, incorporarían un Apple TV en el mismo producto, por lo que podrías ver tu colección multimedia y grabarla en un disco duro.

Con esto, la empresa californiana estaría entrando en un sector más general, como el entretenimiento y enfocado a un público más amplio. A mi parecer, si es que existe una HDTV de Apple, esta debería de ser mínimo de 40 pulgadas para brindar una experiencia decente, sobretodo a los gamers, quienes deberían ser capaces de sacarle jugo a sus consolas.

noticia 3:

13 aplicaciones para hacer copias de seguridad

El hacer copias de seguridad, o backups como también se les conoce, es una actividad primordial que casi todos los usuarios hacen, o deberían de hacer. Se puede hacer de forma manual, a la vieja usanza, o mediante algunos programas que nos facilitan la vida. Los hay de todos tipos, y formas, algunos son gratis, y buenos, algunos nos quedan a deber en cuanto a calidad.

A través de DownloadSquad llegué a una lista con 13 aplicaciones que nos ayudan en el proceso de crear copias de seguridad, algunas de ellas son para Windows, otras para Mac, y algunas otras para Linux. Lo cierto es que sea el programa que sea, querrás tener seguros tus datos para evitar desagradables sorpresas en el caso de que algo falle.

La verdad es que desconozco casi todos los programas que se mencionan en la lista, el único que conozco es Cobain, que alguna vez llegué a usar bajo WIndows, pero mi experiencia con este tipo de programas no va mucho más allá.

jueves, 16 de octubre de 2008

jueves, 25 de septiembre de 2008

Semana 24

Noticia 1:Glary Utilities FreeEl mantener nuestro ordenador limpio y seguro supone un mejor funcionamiento. Es de agradecer el que existan aplicaciones que nos ayudan en nuestra labor de limpieza. Glary Utilities es una de ellas. Existen dos versiones de la misma, una gratuita y otra, la Pro, que hay que pagar después de examinarla durante 30 días.¿Qué hace Glary Utilities Free? Es capaz de eliminar resto de archivos, trozos perdidos. Limpia también los rastros de tus viajes por Internet, localiza entradas no válidas en el Registro de Windows y las corrige, configura el arranque del sistema indicando los programas que se cargan y los que no, lo que redunda en un arranque más rápido. Optimiza el uso de la memoria, o protege tu privacidad y seguridad. Pero no se queda ahí ya que también es capaz de bloquear el spyware, los troyanos, el adware y todo tipo de malware.Todo ello bajo un interfaz muy simple y fácil de usar, que soporta, entre otros idiomas, el español. Trabaja con todas las versiones de Windows, desde 98 hasta Vista. No dudes en porbar Glary Utilities.

Noticia 2:

Seguro que te ha pasado en alguna ocasión. Tienes almacenada en tu pen drive una copia de tu curriculum vitae. Necesitas enviar ese relato de tus titulaciones y vida laboral acompañando a una solicitud de trabajo. Está en un documento de Word. ¡Oh, desilusión!, intentas abrirlo y no puedes, da un descorazonador mensaje de error. Tienes prisa, mucha prisa, no te da tiempo a escribirlo todo de nuevo. ¿Qué puedes hacer, rendirte? ¡Nunca! Es lo último que se te puede ocurrir. Tal vez puedas abrirlo con el Writer de OpenOffice.org. Pero tampoco lo tienes a mano. ¡Ah!, se ilumina la bombilla, una luz se enciende en tu cerebro, pero si tengo Repair MyWord.Es una aplicación capaz de recuperar documentos corruptos del procesador de textos de Microsoft. Trabaja perfectamente con archivos creados con Word 6.0, 95, 97, 2000, XP y 2003. Es muy fácil de usar. Abre el documento corrupto, verás el texto que lo forma. Ahora sólo necesitas guardarlo o, en tu caso, imprimirlo. Sencillo, ¿no? ¿A qué esperas para descargar Repair MyWord y guardarlo en tu driver USB?

Noticia 3:

¿Has probado Netlog?Seguro que eres joven, y si no lo eres, tampoco importa, necesitas conocer gente, comunicarte con personas que viven a tu lado o en el otro extremo del mundo. Para conseguirlo hoy disponemos de las redes sociales, esos sitios que permiten establecer relaciones, intercambios de experiencias, o simplemente ser fuentes de entretenimiento. En Internet hay una gran cantidad. Todos conocemos Myspace y Facebook, pero no son las únicas, hay muchas más. Netlog es una de éstas, pero no una cualquiera, es de las mejores, con 30 millones de miembros repartidos por todo el Planeta.No vas a tener problemas con tu idioma, ya que Netlog los soporta todos o casi todos, entre ellos el castellano. Está claro que el primer paso que debes dar es el del registro. Así pasarás a formar parte de la comunidad, con opción de disfrutar de todas las herramientas disponibles en el sitio. Bajo tu propio perfil podrás crear tu blog o tu libro de visitas. Dispondrás de espacio para subir tus fotos y vídeos y compartirlas con tus amigos y conocidos. Únete a un clan, descubre la música más actual y los eventos con los que podrás disfrutar. El sitio permite utilizar diversas agendas de contactos: Hotmail, Window Live Messenger, Gmail, Yahoo! Mail, Aol Aim, Lycos, y algunas más. ¿Quieres probarlo? ¡No lo dudes!

Noticia 2:

Seguro que te ha pasado en alguna ocasión. Tienes almacenada en tu pen drive una copia de tu curriculum vitae. Necesitas enviar ese relato de tus titulaciones y vida laboral acompañando a una solicitud de trabajo. Está en un documento de Word. ¡Oh, desilusión!, intentas abrirlo y no puedes, da un descorazonador mensaje de error. Tienes prisa, mucha prisa, no te da tiempo a escribirlo todo de nuevo. ¿Qué puedes hacer, rendirte? ¡Nunca! Es lo último que se te puede ocurrir. Tal vez puedas abrirlo con el Writer de OpenOffice.org. Pero tampoco lo tienes a mano. ¡Ah!, se ilumina la bombilla, una luz se enciende en tu cerebro, pero si tengo Repair MyWord.Es una aplicación capaz de recuperar documentos corruptos del procesador de textos de Microsoft. Trabaja perfectamente con archivos creados con Word 6.0, 95, 97, 2000, XP y 2003. Es muy fácil de usar. Abre el documento corrupto, verás el texto que lo forma. Ahora sólo necesitas guardarlo o, en tu caso, imprimirlo. Sencillo, ¿no? ¿A qué esperas para descargar Repair MyWord y guardarlo en tu driver USB?

Noticia 3:

¿Has probado Netlog?Seguro que eres joven, y si no lo eres, tampoco importa, necesitas conocer gente, comunicarte con personas que viven a tu lado o en el otro extremo del mundo. Para conseguirlo hoy disponemos de las redes sociales, esos sitios que permiten establecer relaciones, intercambios de experiencias, o simplemente ser fuentes de entretenimiento. En Internet hay una gran cantidad. Todos conocemos Myspace y Facebook, pero no son las únicas, hay muchas más. Netlog es una de éstas, pero no una cualquiera, es de las mejores, con 30 millones de miembros repartidos por todo el Planeta.No vas a tener problemas con tu idioma, ya que Netlog los soporta todos o casi todos, entre ellos el castellano. Está claro que el primer paso que debes dar es el del registro. Así pasarás a formar parte de la comunidad, con opción de disfrutar de todas las herramientas disponibles en el sitio. Bajo tu propio perfil podrás crear tu blog o tu libro de visitas. Dispondrás de espacio para subir tus fotos y vídeos y compartirlas con tus amigos y conocidos. Únete a un clan, descubre la música más actual y los eventos con los que podrás disfrutar. El sitio permite utilizar diversas agendas de contactos: Hotmail, Window Live Messenger, Gmail, Yahoo! Mail, Aol Aim, Lycos, y algunas más. ¿Quieres probarlo? ¡No lo dudes!

Semana 23

Noticia 1:

Fuency Admin, theme para WordPress 2.5

Aunque a mi no me desagrada del todo el nuevo diseño del panel de administración de WordPress 2.5, es cierto que es un poco feo a comparación de la actual versión. Y si bien la versión final de WordPress 2.5 aún no ha salido, en deanjrobinson.com han publicado Fluency Admin, un theme para el panel de administración.

Únicamente funciona para WordPress 2.5, pero la versión final se publica hasta la próxima semana, así que lo más seguro es que este plugin no funcione correctamente en la última versión. Pero para los que usen la versión Beta y ya estén cansados del diseño por defecto, pueden utilizar Fuency Admin, que mejora mucho el diseño del panel y es parecido en su estructura a WP-Admin Tiger.

Noticia 2:

Aprovechando el trabajo de otros

Aunque en un anotación anterior ya he comentado algunas cosas que no me gustan de Hipertextual o bien de Eduardo Arcos, me parece increíble que aún haya muchos trolls que lo único que hacen es intentar molestar a las personas que tienen éxito con sus proyectos, no sé si es por envidia, rencor, odio o simplemente por perder el tiempo, pero vaya ganas de molestar a los demás.

Leyendo Therror me entero que el autor de ese blog publicó ‘Copypasteado‘. Se trata de un sitio en el cual se copian íntegros los Feeds de Hipertextual (defendiéndose bajo una Licencia Creative Commons) para ser una alternativa de fuente. Es decir, pretenden que en lugar de que se enlace a una anotación de un blog de Hipertextual, se haga pero con el dominio de Copypasteando. Según esto por que es muy malo que estas personas hagan un negocio con sus blogs y generen contenido a partir del de otro. Pero lo peor es que ellos hacen peor que eso y además ya encuentro comentarios de apoyo en otros blogs y con tontos argumentos.

¿Estas personas aún no se han enterado de que van las redes de blogs comerciales?, como lector y editor de distintos blogs comerciales tan sólo veo a personas con poca información sobre Web y muy poca ética y respeto hacia el trabajo de los demás. Aunque por lo que comprendo no es tanto que tengan un problema con la explotación comercial de contenido, si no más bien con Eduardo Arcos. Pues no entiendo entonces por qué el autor de Copypasteado se molesta por ver tantos enlaces a ALT1040 o únicamente se hace un sitio con el contenido de Hipertextual y no con el de otra red de blogs, que todas funcionan igual.

Noticia 3:

Mañana se celebra en todo el mundo el Día de Internet. Una jornada en la que entidades públicas y privadas tratan de divulgar entre los ciudadanos las posibilidades que brindan las nuevas tecnologías. En total, más de 390 eventos tendrán lugar, tanto en la red como en emplazamientos físicos, en España y Latinoamérica, según explicó esta semana el Comité de Impulso del diadeinternet, Red.es y los patrocinadores del evento BBVA, Telefónica, Habbo y Madrid Tecnología.

Además de concursos y talleres, como los organizados para que los más pequeños aprendan a realizar su propio blog o incluso a crear chapas con imágenes descargadas de internet, algunas empresas han lanzado ofertas comerciales para atraer a los internautas a hacer compras o abrirse una cuenta de ahorro a través de internet.

La plataforma digital Bancopopular-e, por ejemplo, celebrará este día con una gratificación de 10 euros para aquellos que decidan abrir una cuenta corriente este sábado. La Caja de Ahorros de Guipúzcoa, Kutxa, ofrecerá hasta el 25 de mayo un depósito con una rentabilidad del 9% TAE a sus clientes que lo contraten a través del servicio online de la entidad.

La Fnac tampoco ha querido perder esta ocasión y ha lanzado ofertas especiales para las compras que se realicen el 17 de mayo a través de su página web. Entre ellas, el envío de la compra gratis a casa o importantes descuentos en música y tecnología. El Corte Inglés también anima a los internautas a jugar a un escondite inglés. La compañía irá escondiendo en su página web www.elcorteingles.es 153 productos de diferentes secciones con grandes descuentos. ‘La rapidez será un factor clave para lograr compras por un valor mínimo, por eso, se podrán solicitar pistas, a través de SMS, que faciliten las búsquedas’, explica un portavoz de la empresa. Igualmente, los clientes de la tienda virtual Ultrapop! que se atrevan a comprar en su sitio web con tarjeta de crédito recibirá un pequeño obsequio.

Antivirus y creación de webOtros ganchos comerciales para el día de internet tendrán que ver con la seguridad, con la prevención de los virus y el spam. En esta línea, Fénix Directo, junto con Panda, ofrecerá el sistema de protección Panda Internet Security 2008 gratis durante tres meses. ‘Como empresa de seguros, nos tomamos la seguridad de las personas muy en serio, y en internet hay que ser precavido y contar con la mejor protección posible’, afirman desde Fénix Directo.

El proveedor alemán de alojamiento de páginas web Strato celebrará el evento de impulso a la tecnología invitando a todos los usuarios a probar gratuitamente el editor LivePages, que permite crear páginas web en pocos clics. La oferta de esta empresa se extenderá hasta finales de mayo.

Junto a estas acciones de entidades privadas, las administraciones públicas han organizado un gran número de actos diferentes: concursos de vídeo, de blog, de fotografía, gincanas… que pueden consultarse en www.diadeinternet.org. Por ejemplo, Red.es, entidad dependiente del Ministerio de Industria, ha organizado varias actividades, entre ellas el sitio web Archivo de la Experiencia, que quiere recoger el testimonio de miles de españoles mayores de 55 años relatando en un vídeo un recuerdo de su vida. El proyecto lleva en marcha desde finales del pasado año, pero este sábado el equipo de esta web se instalará en la Casa de Las Américas de Madrid.

El Ayuntamiento de Madrid, por su parte, ha puesto en marcha el proyecto Dale Vida a la Tecnología, con el fin de potenciar la donación de dispositivos tecnológicos en desuso, para que puedan ser usados por otras personas interesadas en ellos.

Entre los objetivos de todos estos actos está incrementar la penetración social de internet. La población internauta en España, aunque ha crecido en los últimos años, se sitúa en el 43,7%, según el Estudio General de Medios, aún lejos de países como Finlandia, donde es del 70%.

Fuency Admin, theme para WordPress 2.5

Aunque a mi no me desagrada del todo el nuevo diseño del panel de administración de WordPress 2.5, es cierto que es un poco feo a comparación de la actual versión. Y si bien la versión final de WordPress 2.5 aún no ha salido, en deanjrobinson.com han publicado Fluency Admin, un theme para el panel de administración.

Únicamente funciona para WordPress 2.5, pero la versión final se publica hasta la próxima semana, así que lo más seguro es que este plugin no funcione correctamente en la última versión. Pero para los que usen la versión Beta y ya estén cansados del diseño por defecto, pueden utilizar Fuency Admin, que mejora mucho el diseño del panel y es parecido en su estructura a WP-Admin Tiger.

Noticia 2:

Aprovechando el trabajo de otros

Aunque en un anotación anterior ya he comentado algunas cosas que no me gustan de Hipertextual o bien de Eduardo Arcos, me parece increíble que aún haya muchos trolls que lo único que hacen es intentar molestar a las personas que tienen éxito con sus proyectos, no sé si es por envidia, rencor, odio o simplemente por perder el tiempo, pero vaya ganas de molestar a los demás.

Leyendo Therror me entero que el autor de ese blog publicó ‘Copypasteado‘. Se trata de un sitio en el cual se copian íntegros los Feeds de Hipertextual (defendiéndose bajo una Licencia Creative Commons) para ser una alternativa de fuente. Es decir, pretenden que en lugar de que se enlace a una anotación de un blog de Hipertextual, se haga pero con el dominio de Copypasteando. Según esto por que es muy malo que estas personas hagan un negocio con sus blogs y generen contenido a partir del de otro. Pero lo peor es que ellos hacen peor que eso y además ya encuentro comentarios de apoyo en otros blogs y con tontos argumentos.

¿Estas personas aún no se han enterado de que van las redes de blogs comerciales?, como lector y editor de distintos blogs comerciales tan sólo veo a personas con poca información sobre Web y muy poca ética y respeto hacia el trabajo de los demás. Aunque por lo que comprendo no es tanto que tengan un problema con la explotación comercial de contenido, si no más bien con Eduardo Arcos. Pues no entiendo entonces por qué el autor de Copypasteado se molesta por ver tantos enlaces a ALT1040 o únicamente se hace un sitio con el contenido de Hipertextual y no con el de otra red de blogs, que todas funcionan igual.

Noticia 3:

Mañana se celebra en todo el mundo el Día de Internet. Una jornada en la que entidades públicas y privadas tratan de divulgar entre los ciudadanos las posibilidades que brindan las nuevas tecnologías. En total, más de 390 eventos tendrán lugar, tanto en la red como en emplazamientos físicos, en España y Latinoamérica, según explicó esta semana el Comité de Impulso del diadeinternet, Red.es y los patrocinadores del evento BBVA, Telefónica, Habbo y Madrid Tecnología.

Además de concursos y talleres, como los organizados para que los más pequeños aprendan a realizar su propio blog o incluso a crear chapas con imágenes descargadas de internet, algunas empresas han lanzado ofertas comerciales para atraer a los internautas a hacer compras o abrirse una cuenta de ahorro a través de internet.

La plataforma digital Bancopopular-e, por ejemplo, celebrará este día con una gratificación de 10 euros para aquellos que decidan abrir una cuenta corriente este sábado. La Caja de Ahorros de Guipúzcoa, Kutxa, ofrecerá hasta el 25 de mayo un depósito con una rentabilidad del 9% TAE a sus clientes que lo contraten a través del servicio online de la entidad.

La Fnac tampoco ha querido perder esta ocasión y ha lanzado ofertas especiales para las compras que se realicen el 17 de mayo a través de su página web. Entre ellas, el envío de la compra gratis a casa o importantes descuentos en música y tecnología. El Corte Inglés también anima a los internautas a jugar a un escondite inglés. La compañía irá escondiendo en su página web www.elcorteingles.es 153 productos de diferentes secciones con grandes descuentos. ‘La rapidez será un factor clave para lograr compras por un valor mínimo, por eso, se podrán solicitar pistas, a través de SMS, que faciliten las búsquedas’, explica un portavoz de la empresa. Igualmente, los clientes de la tienda virtual Ultrapop! que se atrevan a comprar en su sitio web con tarjeta de crédito recibirá un pequeño obsequio.

Antivirus y creación de webOtros ganchos comerciales para el día de internet tendrán que ver con la seguridad, con la prevención de los virus y el spam. En esta línea, Fénix Directo, junto con Panda, ofrecerá el sistema de protección Panda Internet Security 2008 gratis durante tres meses. ‘Como empresa de seguros, nos tomamos la seguridad de las personas muy en serio, y en internet hay que ser precavido y contar con la mejor protección posible’, afirman desde Fénix Directo.

El proveedor alemán de alojamiento de páginas web Strato celebrará el evento de impulso a la tecnología invitando a todos los usuarios a probar gratuitamente el editor LivePages, que permite crear páginas web en pocos clics. La oferta de esta empresa se extenderá hasta finales de mayo.

Junto a estas acciones de entidades privadas, las administraciones públicas han organizado un gran número de actos diferentes: concursos de vídeo, de blog, de fotografía, gincanas… que pueden consultarse en www.diadeinternet.org. Por ejemplo, Red.es, entidad dependiente del Ministerio de Industria, ha organizado varias actividades, entre ellas el sitio web Archivo de la Experiencia, que quiere recoger el testimonio de miles de españoles mayores de 55 años relatando en un vídeo un recuerdo de su vida. El proyecto lleva en marcha desde finales del pasado año, pero este sábado el equipo de esta web se instalará en la Casa de Las Américas de Madrid.

El Ayuntamiento de Madrid, por su parte, ha puesto en marcha el proyecto Dale Vida a la Tecnología, con el fin de potenciar la donación de dispositivos tecnológicos en desuso, para que puedan ser usados por otras personas interesadas en ellos.

Entre los objetivos de todos estos actos está incrementar la penetración social de internet. La población internauta en España, aunque ha crecido en los últimos años, se sitúa en el 43,7%, según el Estudio General de Medios, aún lejos de países como Finlandia, donde es del 70%.

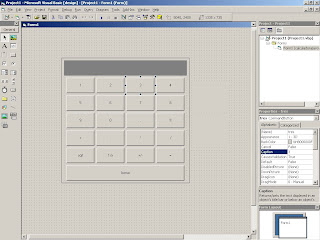

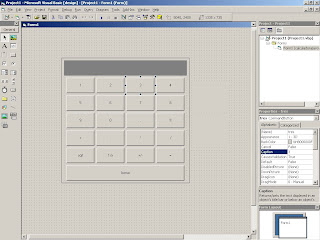

Codigos de Calculadora 1

Private Sub borrar_Click()

pantalla.Caption = ""

auxnro.Caption = ""

auxoper.Caption = ""

End Sub

Private Sub cero_Click()

pantalla.Caption = pantalla.Caption + "0"

End Sub

Private Sub cinco_Click()

pantalla.Caption = pantalla.Caption + "5"

End Sub

Private Sub coma_Click()

pantalla.Caption = pantalla.Caption + "."

End Sub

Private Sub cuatro_Click()

pantalla.Caption = pantalla.Caption + "4"

End Sub

Private Sub dos_Click()

pantalla.Caption = pantalla.Caption + "2"

End Sub

Private Sub igual_Click()

If auxoper.Caption = "+" Then

pantalla.Caption = Val(auxnro.Caption) + Val(pantalla.Caption)

auxnro.Caption = ""

auxoper.Caption = ""

End If

If auxoper.Caption = "-" Then

pantalla.Caption = Val(auxnro.Caption) - Val(pantalla.Caption)

auxnro.Caption = ""

auxoper.Caption = ""

End If

End Sub

Private Sub mas_Click()

auxnro.Caption = pantalla.Caption

auxoper.Caption = "+"

pantalla.Caption = ""

End Sub

Private Sub menos_Click()

auxnro.Caption = pantalla.Caption

auxoper.Caption = "-"

pantalla.Caption = ""

End Sub

Private Sub nueve_Click()

pantalla.Caption = pantalla.Caption + "9"

End Sub

Private Sub ocho_Click()

pantalla.Caption = pantalla.Caption + "8"

End Sub

Private Sub seis_Click()

pantalla.Caption = pantalla.Caption + "6"

End Sub

Private Sub siete_Click()

pantalla.Caption = pantalla.Caption + "7"

End Sub

Private Sub tres_Click()

pantalla.Caption = pantalla.Caption + "3"

End Sub

Private Sub uno_Click()

pantalla.Caption = pantalla.Caption + "1"

End Sub

pantalla.Caption = ""

auxnro.Caption = ""

auxoper.Caption = ""

End Sub

Private Sub cero_Click()

pantalla.Caption = pantalla.Caption + "0"

End Sub

Private Sub cinco_Click()

pantalla.Caption = pantalla.Caption + "5"

End Sub

Private Sub coma_Click()

pantalla.Caption = pantalla.Caption + "."

End Sub

Private Sub cuatro_Click()

pantalla.Caption = pantalla.Caption + "4"

End Sub

Private Sub dos_Click()

pantalla.Caption = pantalla.Caption + "2"

End Sub

Private Sub igual_Click()

If auxoper.Caption = "+" Then

pantalla.Caption = Val(auxnro.Caption) + Val(pantalla.Caption)

auxnro.Caption = ""

auxoper.Caption = ""

End If

If auxoper.Caption = "-" Then

pantalla.Caption = Val(auxnro.Caption) - Val(pantalla.Caption)

auxnro.Caption = ""

auxoper.Caption = ""

End If

End Sub

Private Sub mas_Click()

auxnro.Caption = pantalla.Caption

auxoper.Caption = "+"

pantalla.Caption = ""

End Sub

Private Sub menos_Click()

auxnro.Caption = pantalla.Caption

auxoper.Caption = "-"

pantalla.Caption = ""

End Sub

Private Sub nueve_Click()

pantalla.Caption = pantalla.Caption + "9"

End Sub

Private Sub ocho_Click()

pantalla.Caption = pantalla.Caption + "8"

End Sub

Private Sub seis_Click()

pantalla.Caption = pantalla.Caption + "6"

End Sub

Private Sub siete_Click()

pantalla.Caption = pantalla.Caption + "7"

End Sub

Private Sub tres_Click()

pantalla.Caption = pantalla.Caption + "3"

End Sub

Private Sub uno_Click()

pantalla.Caption = pantalla.Caption + "1"

End Sub

domingo, 21 de septiembre de 2008

Semana 22

Noticia 1:

Recupera tu notebook robado con Adeona14

Sep

2008

Si estas pensando en Adeona como una solución magica para la recuperación de tu notebook robado, lamentablemente no es así, como siempre debemos previnir antes que pasen estos desagradables percances, ahora que ya sabemos que NO es adeona, podemos hablar de lo que si, es, y al parecer es bastante y muy útil.

Adeona es un servicio/software opensource, patrocinado por la Universidad de Washington, para que podamos realizar un seguimiento de la localización de un portátil perdido o robado.

Puede que existan servicios similares con la gran diferencia que este es totalmente gratuito y la aplicación realiza un gran esfuerzo para garantizar la privacidad de los datos, de forma que nadie excepto el propietario del ordenador pueda acceder a la información registrada.

El funcionamiento es bastante sencillo. se instala en nuestro equipo un pequeño software agente(disponible para Windows Vista y XP, Linux y Mac OS X). La instalación es muy rápida y solo nos pide donde hay que instalar el programa y la contraseña de protección de acceso a los datos.

La instalación genera un archivo de configuración, denominado adeona-retrievecredentials.ost. Esta será nuestra llave, conjuntamente con la contraseña que ingresamos durante la instalación, para poder acceder a los datos de localización del notebook.

Este servicio registra la información de la IP y otros datos básicos acerca la conexión con Internet.

Si alguna vez perdemos el ordenador, bueno que perderlo, si directamente nos los roban o nuestra ex-novia vengativa lo secuestra, podemos utilizar el programa de recuperación. Nos pedirá que facilitemos el archivo adeona-retrievecredentials.ost generado durante la instalación, así como la contraseña. Con esta información recuperará de los servidores donde se almacenan los datos de conexiones, lo que nos permitirá recuperar la información de donde está conectado el equipo.

Si utlizas MacOSX incluso nos permite enviarnos un foto de quien esta usando el equipo mediante la webcam, jodidamente bueno, con esto ya sabemos a quien debemos darle un par de palos. A cuidarse ladronzuelos ya sabemos donde estas!

Noticia 2:

Consigue una licencia de bitdefender 2008 por 1 año!12

Sep

2008

Una excelente suite de seguridad que nos ofrece bitdefender, totalmente gratis con solo poner nuestro nombre y mail, nos enviaran un correo electronico con nuestra licencia por 1 año, la cual podemos activar hasta en 3 meses, también nos estregan el link de descarga, puede ser mas facil?.

Para conseguir la licencia haz click aquí

Una pequeña descripción de Bitdefender Internet Security 2008

BitDefender Internet Security 2008

Disfrute de su familia y comparta con ellos su tiempo cuando esté fuera de casa, dando un nivel de seguridad determinado con un solo clic del ratón, adecuándose a diferentes lugares: en su hogar, de vacaciones o en un hotel trabajando.

Deje que sus hijos disfruten de sus ordenadores sin peligro de que se conecten a páginas con contenido adulto; aprovechando sus horas de estudio limitándoles la conexión web durante unas horas determinadas. BitDefender cuida de los suyos para que la tecnología se diluya en su vida cotidiana.

Incluye:

Antivirus: Protege su ordenador frente a virus y otro tipo de malware.

Antirootkit: Limpieza y desinfección de rootkits, incluso si ya han infectado al sistema.

Cortafuego: Mantiene a los intrusos alejados y controla el acceso de las aplicaciones a Internet.

Antispam: Bloquea el correo no deseado y las tentativas de Phishing.

Antispyware: Monitoriza y bloquea amenazas potenciales de spyware en tiempo real.

Control Parental: Controla y limita el acceso al contenido web y aplicaciones.

Noticia 3:

Consigue una licencia de bitdefender 2008 por 1 año!12

Sep

2008

Una excelente suite de seguridad que nos ofrece bitdefender, totalmente gratis con solo poner nuestro nombre y mail, nos enviaran un correo electronico con nuestra licencia por 1 año, la cual podemos activar hasta en 3 meses, también nos estregan el link de descarga, puede ser mas facil?.

Para conseguir la licencia haz click aquí

Una pequeña descripción de Bitdefender Internet Security 2008

BitDefender Internet Security 2008

Disfrute de su familia y comparta con ellos su tiempo cuando esté fuera de casa, dando un nivel de seguridad determinado con un solo clic del ratón, adecuándose a diferentes lugares: en su hogar, de vacaciones o en un hotel trabajando.

Deje que sus hijos disfruten de sus ordenadores sin peligro de que se conecten a páginas con contenido adulto; aprovechando sus horas de estudio limitándoles la conexión web durante unas horas determinadas. BitDefender cuida de los suyos para que la tecnología se diluya en su vida cotidiana.

Incluye:

Antivirus: Protege su ordenador frente a virus y otro tipo de malware.

Antirootkit: Limpieza y desinfección de rootkits, incluso si ya han infectado al sistema.

Cortafuego: Mantiene a los intrusos alejados y controla el acceso de las aplicaciones a Internet.

Antispam: Bloquea el correo no deseado y las tentativas de Phishing.

Antispyware: Monitoriza y bloquea amenazas potenciales de spyware en tiempo real.

Control Parental: Controla y limita el acceso al contenido web y aplicaciones.

Recupera tu notebook robado con Adeona14

Sep

2008

Si estas pensando en Adeona como una solución magica para la recuperación de tu notebook robado, lamentablemente no es así, como siempre debemos previnir antes que pasen estos desagradables percances, ahora que ya sabemos que NO es adeona, podemos hablar de lo que si, es, y al parecer es bastante y muy útil.

Adeona es un servicio/software opensource, patrocinado por la Universidad de Washington, para que podamos realizar un seguimiento de la localización de un portátil perdido o robado.

Puede que existan servicios similares con la gran diferencia que este es totalmente gratuito y la aplicación realiza un gran esfuerzo para garantizar la privacidad de los datos, de forma que nadie excepto el propietario del ordenador pueda acceder a la información registrada.

El funcionamiento es bastante sencillo. se instala en nuestro equipo un pequeño software agente(disponible para Windows Vista y XP, Linux y Mac OS X). La instalación es muy rápida y solo nos pide donde hay que instalar el programa y la contraseña de protección de acceso a los datos.

La instalación genera un archivo de configuración, denominado adeona-retrievecredentials.ost. Esta será nuestra llave, conjuntamente con la contraseña que ingresamos durante la instalación, para poder acceder a los datos de localización del notebook.

Este servicio registra la información de la IP y otros datos básicos acerca la conexión con Internet.

Si alguna vez perdemos el ordenador, bueno que perderlo, si directamente nos los roban o nuestra ex-novia vengativa lo secuestra, podemos utilizar el programa de recuperación. Nos pedirá que facilitemos el archivo adeona-retrievecredentials.ost generado durante la instalación, así como la contraseña. Con esta información recuperará de los servidores donde se almacenan los datos de conexiones, lo que nos permitirá recuperar la información de donde está conectado el equipo.

Si utlizas MacOSX incluso nos permite enviarnos un foto de quien esta usando el equipo mediante la webcam, jodidamente bueno, con esto ya sabemos a quien debemos darle un par de palos. A cuidarse ladronzuelos ya sabemos donde estas!

Noticia 2:

Consigue una licencia de bitdefender 2008 por 1 año!12

Sep

2008

Una excelente suite de seguridad que nos ofrece bitdefender, totalmente gratis con solo poner nuestro nombre y mail, nos enviaran un correo electronico con nuestra licencia por 1 año, la cual podemos activar hasta en 3 meses, también nos estregan el link de descarga, puede ser mas facil?.

Para conseguir la licencia haz click aquí

Una pequeña descripción de Bitdefender Internet Security 2008

BitDefender Internet Security 2008

Disfrute de su familia y comparta con ellos su tiempo cuando esté fuera de casa, dando un nivel de seguridad determinado con un solo clic del ratón, adecuándose a diferentes lugares: en su hogar, de vacaciones o en un hotel trabajando.

Deje que sus hijos disfruten de sus ordenadores sin peligro de que se conecten a páginas con contenido adulto; aprovechando sus horas de estudio limitándoles la conexión web durante unas horas determinadas. BitDefender cuida de los suyos para que la tecnología se diluya en su vida cotidiana.

Incluye:

Antivirus: Protege su ordenador frente a virus y otro tipo de malware.

Antirootkit: Limpieza y desinfección de rootkits, incluso si ya han infectado al sistema.

Cortafuego: Mantiene a los intrusos alejados y controla el acceso de las aplicaciones a Internet.

Antispam: Bloquea el correo no deseado y las tentativas de Phishing.

Antispyware: Monitoriza y bloquea amenazas potenciales de spyware en tiempo real.

Control Parental: Controla y limita el acceso al contenido web y aplicaciones.

Noticia 3:

Consigue una licencia de bitdefender 2008 por 1 año!12

Sep

2008

Una excelente suite de seguridad que nos ofrece bitdefender, totalmente gratis con solo poner nuestro nombre y mail, nos enviaran un correo electronico con nuestra licencia por 1 año, la cual podemos activar hasta en 3 meses, también nos estregan el link de descarga, puede ser mas facil?.

Para conseguir la licencia haz click aquí

Una pequeña descripción de Bitdefender Internet Security 2008

BitDefender Internet Security 2008

Disfrute de su familia y comparta con ellos su tiempo cuando esté fuera de casa, dando un nivel de seguridad determinado con un solo clic del ratón, adecuándose a diferentes lugares: en su hogar, de vacaciones o en un hotel trabajando.

Deje que sus hijos disfruten de sus ordenadores sin peligro de que se conecten a páginas con contenido adulto; aprovechando sus horas de estudio limitándoles la conexión web durante unas horas determinadas. BitDefender cuida de los suyos para que la tecnología se diluya en su vida cotidiana.

Incluye:

Antivirus: Protege su ordenador frente a virus y otro tipo de malware.

Antirootkit: Limpieza y desinfección de rootkits, incluso si ya han infectado al sistema.

Cortafuego: Mantiene a los intrusos alejados y controla el acceso de las aplicaciones a Internet.

Antispam: Bloquea el correo no deseado y las tentativas de Phishing.

Antispyware: Monitoriza y bloquea amenazas potenciales de spyware en tiempo real.

Control Parental: Controla y limita el acceso al contenido web y aplicaciones.

jueves, 18 de septiembre de 2008

Còdigos de Visual Basic

Private Sub CATV_Click()

TVCATV.Caption = "CATV"

End Sub

Private Sub cero_Click()

auxiliar.Caption = auxiliar.Caption + "0"

End Sub

Private Sub cinco_Click()

auxiliar.Caption = auxiliar.Caption + "5"

End Sub

Private Sub cuatro_Click()

auxiliar.Caption = auxiliar.Caption + "4"

End Sub

Private Sub dos_Click()

auxiliar.Caption = auxiliar.Caption + "2"

End Sub

Private Sub ENTER_Click()

NroCANAL.Caption = auxiliar.Caption

auxiliar.Caption = ""

End Sub

Private Sub MAS_Click()

If TVCATV.Caption = "TV" Then

If NroCANAL.Caption < 13 Then

NroCANAL.Caption = NroCANAL.Caption + 1

Else

NroCANAL.Caption = 0

End If

Else

If NroCANAL.Caption < 130 Then

NroCANAL.Caption = NroCANAL.Caption + 1

Else

NroCANAL.Caption = 0

End If

End If

End Sub

Private Sub MAS2_Click()

tvv.Top = tvv.Top + 100

End Sub

Private Sub MAS3_Click()

tvv.Left = tvv.Left + 100

End Sub

Private Sub MENOS_Click(Index As Integer)

If NroCANAL.Caption < 1 Then

If TVCATV.Caption = "TV" Then

NroCANAL.Caption = 13

Else

NroCANAL.Caption = NroCANAL.Caption - 1

End If

If NroCANAL.Caption < 1 Then

If TVCATV.Caption = "CATV" Then

NroCANAL.Caption = 120

End If

End Sub

Private Sub MENOS3_Click(Index As Integer)

tvv.Left = tvv.Left - 100

End Sub

Private Sub nueve_Click()

auxiliar.Caption = auxiliar.Caption + "9"

End Sub

Private Sub ocho_Click()

auxiliar.Caption = auxiliar.Caption + "8"

End Sub

Private Sub OFF_Click()

NroCANAL.Caption = ""

TVCATV.Caption = ""

auxiliar.Caption = ""

Label2.BackColor = vbBlack

uno.Enabled = False

dos.Enabled = False

cero.Enabled = False

tres.Enabled = False

cuatro.Enabled = False

cinco.Enabled = False

seis.Enabled = False

siete.Enabled = False

ocho.Enabled = False

nueve.Enabled = False

End Sub

Private Sub ON_Click()

NroCANAL.Caption = "0"

TVCATV.Caption = "TV"

Label2.BackColor = vbRed

uno.Enabled = True

dos.Enabled = True

cero.Enabled = True

tres.Enabled = True

cuatro.Enabled = True

cinco.Enabled = True

seis.Enabled = True

siete.Enabled = True

ocho.Enabled = True

nueve.Enabled = True

End Sub

Private Sub onoff_Click()

If uno.Enabled = True Then

NroCANAL.Caption = ""

TVCATV.Caption = ""

auxiliar.Caption = ""

Label2.BackColor = vbBlack

uno.Enabled = False

dos.Enabled = False

cero.Enabled = False

tres.Enabled = False

cuatro.Enabled = False

cinco.Enabled = False

seis.Enabled = False

siete.Enabled = False

ocho.Enabled = False

nueve.Enabled = False

Else

NroCANAL.Caption = "0"

TVCATV.Caption = "TV"

Label2.BackColor = vbRed

uno.Enabled = True

dos.Enabled = True

cero.Enabled = True

tres.Enabled = True

cuatro.Enabled = True

cinco.Enabled = True

seis.Enabled = True

siete.Enabled = True

ocho.Enabled = True

nueve.Enabled = True

End If

End Sub

Private Sub seis_Click()

auxiliar.Caption = auxiliar.Caption + "6"

End Sub

Private Sub siete_Click()

auxiliar.Caption = auxiliar.Caption + "7"

End Sub

Private Sub tres_Click()

auxiliar.Caption = auxiliar.Caption + "3"

End Sub

Private Sub TV_Click()

TVCATV.Caption = "TV"

End Sub

Private Sub uno_Click()

auxiliar.Caption = auxiliar.Caption + "1"

End Sub

TVCATV.Caption = "CATV"

End Sub

Private Sub cero_Click()

auxiliar.Caption = auxiliar.Caption + "0"

End Sub

Private Sub cinco_Click()

auxiliar.Caption = auxiliar.Caption + "5"

End Sub

Private Sub cuatro_Click()

auxiliar.Caption = auxiliar.Caption + "4"

End Sub

Private Sub dos_Click()

auxiliar.Caption = auxiliar.Caption + "2"

End Sub

Private Sub ENTER_Click()

NroCANAL.Caption = auxiliar.Caption

auxiliar.Caption = ""

End Sub

Private Sub MAS_Click()

If TVCATV.Caption = "TV" Then

If NroCANAL.Caption < 13 Then

NroCANAL.Caption = NroCANAL.Caption + 1

Else

NroCANAL.Caption = 0

End If

Else

If NroCANAL.Caption < 130 Then

NroCANAL.Caption = NroCANAL.Caption + 1

Else

NroCANAL.Caption = 0

End If

End If

End Sub

Private Sub MAS2_Click()

tvv.Top = tvv.Top + 100

End Sub

Private Sub MAS3_Click()

tvv.Left = tvv.Left + 100

End Sub

Private Sub MENOS_Click(Index As Integer)

If NroCANAL.Caption < 1 Then

If TVCATV.Caption = "TV" Then

NroCANAL.Caption = 13

Else

NroCANAL.Caption = NroCANAL.Caption - 1

End If

If NroCANAL.Caption < 1 Then

If TVCATV.Caption = "CATV" Then

NroCANAL.Caption = 120

End If

End Sub

Private Sub MENOS3_Click(Index As Integer)

tvv.Left = tvv.Left - 100

End Sub

Private Sub nueve_Click()

auxiliar.Caption = auxiliar.Caption + "9"

End Sub

Private Sub ocho_Click()

auxiliar.Caption = auxiliar.Caption + "8"

End Sub

Private Sub OFF_Click()

NroCANAL.Caption = ""

TVCATV.Caption = ""

auxiliar.Caption = ""

Label2.BackColor = vbBlack

uno.Enabled = False

dos.Enabled = False

cero.Enabled = False

tres.Enabled = False

cuatro.Enabled = False

cinco.Enabled = False

seis.Enabled = False

siete.Enabled = False

ocho.Enabled = False

nueve.Enabled = False

End Sub

Private Sub ON_Click()

NroCANAL.Caption = "0"

TVCATV.Caption = "TV"

Label2.BackColor = vbRed

uno.Enabled = True

dos.Enabled = True

cero.Enabled = True

tres.Enabled = True

cuatro.Enabled = True

cinco.Enabled = True

seis.Enabled = True

siete.Enabled = True

ocho.Enabled = True

nueve.Enabled = True

End Sub

Private Sub onoff_Click()

If uno.Enabled = True Then

NroCANAL.Caption = ""

TVCATV.Caption = ""

auxiliar.Caption = ""

Label2.BackColor = vbBlack

uno.Enabled = False

dos.Enabled = False

cero.Enabled = False

tres.Enabled = False

cuatro.Enabled = False

cinco.Enabled = False

seis.Enabled = False

siete.Enabled = False

ocho.Enabled = False

nueve.Enabled = False

Else

NroCANAL.Caption = "0"

TVCATV.Caption = "TV"

Label2.BackColor = vbRed

uno.Enabled = True

dos.Enabled = True

cero.Enabled = True

tres.Enabled = True

cuatro.Enabled = True

cinco.Enabled = True

seis.Enabled = True

siete.Enabled = True

ocho.Enabled = True

nueve.Enabled = True

End If

End Sub

Private Sub seis_Click()

auxiliar.Caption = auxiliar.Caption + "6"

End Sub

Private Sub siete_Click()

auxiliar.Caption = auxiliar.Caption + "7"

End Sub

Private Sub tres_Click()

auxiliar.Caption = auxiliar.Caption + "3"

End Sub

Private Sub TV_Click()

TVCATV.Caption = "TV"

End Sub

Private Sub uno_Click()

auxiliar.Caption = auxiliar.Caption + "1"

End Sub

miércoles, 10 de septiembre de 2008

Semana 21 (Por Abi)

Noticia 1:

Crea encuestas con gráficos para tu sitio

Fotoll nos permite crear encuestas que cuentan con una ilustración o una imagen alusiva para cada encuesta, de ahí su nombre (Foto + Poll). Lo diferente de este sitio es que puedes agregar comentarios a cada encuesta para que los usuarios y las personas que votan complementen su participación dejando un mensaje. Además, existe una sección en donde puedes ver cuántos votos hay en total. quién votó y que opción eligió, esto da mucho más información que la mayoría de los sitios que crean encuestas.

Para fomentar la participación, en vez de tener botones con las opciones, se muestran imágenes, un ejemplo muy bueno es la encuesta de Mac vs PC, puedes ver una imagen para cada opción y al hacer clic sobre alguna de ellas, cuenta como un voto. Además puedes compartir las encuestas que realices con tus amigos y participar en otras creadas por los demás usuarios.

Noticia 2:

Convertir archivos de Word a PDF

Convertir documentos de Word (.doc) a PDF es una de las funcionalidades que más interés causan, especialmente entre las empresas y estudiantes, que en muchas ocasiones tienen la necesidad de distribuir trabajos o proyectos en un formato que sea útil y legible en la mayoría de las computadoras, por lo que se escoge generalmente el formato de archivo portable de Adobe (PDF) que ahora ya es un estándar de la industria.

Para poder convertir tus archivos de Word al formato de Adobe, puedes usar Universal Document Converter, aunque no es la única forma de lograrlo. Si decides usar este software, en realidad el proceso es muy sencillo. Lo primero que tienes que hacer es lanzar Microsoft Word y abrir el archivo que vas a convertir, no importa si tiene sólo texto o incluye también otros gráficos. Cuando tengas el archivo abierto y con todos los cambios listos, debes ir al Menú Archivo -> Imprimir (CTRL + P) y en el cuadro de diálogo, seleccionas “Universal Document Converter” como tu impresora.

Puedes obtener mejores resultados si das clic en el botón “Propiedades”, ahí puedes seleccionar diferentes parámetros como resolución, calidad y tipo del archivo exportado. Obviamente debes seleccionado la opción de “Convertir a PDF” y eso es todo. Ahora sólo das clic en el botón de imprimir y esperas a que tu documento esté listo, aunque puedes seguir trabajando ya que la conversión se realiza en segundo plano.

Si no tienes tiempo/permisos de instalar software en la PC, puedes buscar otras opciones online como PDF Converter, o incluso puedes exportar los posts de tu blog a este formato usando JavaScript.

Noticia 3:

Feed My Inbox, suscríbete por correo a cualquier Feed RSS

Feed My Inbox es un servicio similar al Feedblitz o a la suscripción de Feedburner ya que te permite recibir en tu correo electrónico todas las actualizaciones de un sitio en específico; básicamente lo que este servicio hace es enviar un correo cada 24 horas con las actualizaciones que se reflejan en un Feed RSS específicamente, así que no te preocupes, sólo se envía un e-mail por día.

Esto no es nada nuevo, como ya lo mencioné ya hay varios servicios similares, el problema es que no todos los blogs tienen esta opción. Esta es una buena manera de mantenerte actualizado sin recurrir a un lector de feeds, es bastante sencillo y funciona muy bien.

Crea encuestas con gráficos para tu sitio

Fotoll nos permite crear encuestas que cuentan con una ilustración o una imagen alusiva para cada encuesta, de ahí su nombre (Foto + Poll). Lo diferente de este sitio es que puedes agregar comentarios a cada encuesta para que los usuarios y las personas que votan complementen su participación dejando un mensaje. Además, existe una sección en donde puedes ver cuántos votos hay en total. quién votó y que opción eligió, esto da mucho más información que la mayoría de los sitios que crean encuestas.

Para fomentar la participación, en vez de tener botones con las opciones, se muestran imágenes, un ejemplo muy bueno es la encuesta de Mac vs PC, puedes ver una imagen para cada opción y al hacer clic sobre alguna de ellas, cuenta como un voto. Además puedes compartir las encuestas que realices con tus amigos y participar en otras creadas por los demás usuarios.

Noticia 2:

Convertir archivos de Word a PDF

Convertir documentos de Word (.doc) a PDF es una de las funcionalidades que más interés causan, especialmente entre las empresas y estudiantes, que en muchas ocasiones tienen la necesidad de distribuir trabajos o proyectos en un formato que sea útil y legible en la mayoría de las computadoras, por lo que se escoge generalmente el formato de archivo portable de Adobe (PDF) que ahora ya es un estándar de la industria.

Para poder convertir tus archivos de Word al formato de Adobe, puedes usar Universal Document Converter, aunque no es la única forma de lograrlo. Si decides usar este software, en realidad el proceso es muy sencillo. Lo primero que tienes que hacer es lanzar Microsoft Word y abrir el archivo que vas a convertir, no importa si tiene sólo texto o incluye también otros gráficos. Cuando tengas el archivo abierto y con todos los cambios listos, debes ir al Menú Archivo -> Imprimir (CTRL + P) y en el cuadro de diálogo, seleccionas “Universal Document Converter” como tu impresora.

Puedes obtener mejores resultados si das clic en el botón “Propiedades”, ahí puedes seleccionar diferentes parámetros como resolución, calidad y tipo del archivo exportado. Obviamente debes seleccionado la opción de “Convertir a PDF” y eso es todo. Ahora sólo das clic en el botón de imprimir y esperas a que tu documento esté listo, aunque puedes seguir trabajando ya que la conversión se realiza en segundo plano.

Si no tienes tiempo/permisos de instalar software en la PC, puedes buscar otras opciones online como PDF Converter, o incluso puedes exportar los posts de tu blog a este formato usando JavaScript.

Noticia 3:

Feed My Inbox, suscríbete por correo a cualquier Feed RSS

Feed My Inbox es un servicio similar al Feedblitz o a la suscripción de Feedburner ya que te permite recibir en tu correo electrónico todas las actualizaciones de un sitio en específico; básicamente lo que este servicio hace es enviar un correo cada 24 horas con las actualizaciones que se reflejan en un Feed RSS específicamente, así que no te preocupes, sólo se envía un e-mail por día.

Esto no es nada nuevo, como ya lo mencioné ya hay varios servicios similares, el problema es que no todos los blogs tienen esta opción. Esta es una buena manera de mantenerte actualizado sin recurrir a un lector de feeds, es bastante sencillo y funciona muy bien.

Semana 20 (Por Abi)

Noticia 1:

Diferencias abismales

Dos navegadores, por un lado Firefox 3 RC2, y por el otro la versión final de Opera 9.5, con las mismas páginas abiertas:

Estoy impresionado con la gran diferencia que existe entre estos dos navegadores. Entiendo que no sea la versión final de Firefox y que tenga instaladas tres extensiones extras, pero es la segunda Release Candidate, ¿no la venden como la versión más ligera?.

Lo más impresionante es que cuando Opera está minimizado llega a consumir menos de 10,000 KB, y en Firefox no cambia nada.

Una lástima que la única razón por la que utilizo Firefox es por tres extensiones de las que soy dependiente. Pero bueno, que Mozilla siga jugando a los récords guinness, es divertido y todo

Noticia 2:

Capturar tu página Web en un documento PDF

Quizá en algún momento deseas tomar una captura de pantalla de tu sitio Web, pero en donde se vea sólo el contenido y no la ventana del navegador en sí. Esto puede ser muy útil si quieres crear documentos o imágenes con el contenido de tu sitio, para por ejemplo, montar un portafolio Web con tus trabajos. Para generar una captura, usaremos Universal Document Converter, un software que ya recomendé anteriormente.

Primero debes descargar e instalar el software de UDC. Cuando hayas finalizado la instalación, ve a Internet Explorer y luego dirígete al menú Herramientas -> Opciones de Internet -> Opciones avanzadas. Ahora tienes que ir a la pestaña Imprimir y marcar la opción que dice Imprimir colores e imágenes de fondo.

Ahora ya se ha configurado la impresora virtual para que tome todos los elementos de la página Web y los imprima en el documento PDF. Finalmente para generar el documento en sí, abre la página Web que desees en el navegador de tu preferencia, ve al menú Archivo -> Imprimir y selecciona Universal Document Converter como la impresora. Ahora da click en preferencias y elige Web-page, Web-form to JPEG, Color de la lista.

Ahora puedes seleccionar el tipo de documento que quieres generar a partir de la página Web, puede ser BMP, GIF, JPG, DCX, PCX, PNG, TIFF o PDF. Cuando hayas configurado los parámetros a tu gusto, sólo da clic en Imprimir y el proceso comenzará, posteriormente cuando esté listo, el documento de abrirá automáticamente.

Noticia 3:

bTT cliente para Twitter y FriendFeed

Aquí viene otro a sumarse a la lista de clientes para Twitter, en este caso se trata de bTT, un software sólo para Windows que integra perfectamente tu cuenta de Twitter y FriendFeed en un mismo panel para que no tengas problemas al visualizar tu actividad social en la Web. Este programa requiere que tengas .NET Framework 3.5 instalado, ya sea en WIndows XP o Windows Vista.

Para mi gusto es un software común y corriente, nada de qué presumir, además la limitante de que sólo funciona en Windows lo hace parecer menos interesante, habiendo opciones mucho mejores que funcionan sobre Adobe AIR. Además, a mi parecer, FriendFeed se puede convertir en un flujo interminable de información, lo cual es poco práctico para tenerlo en tu escritorio

Diferencias abismales

Dos navegadores, por un lado Firefox 3 RC2, y por el otro la versión final de Opera 9.5, con las mismas páginas abiertas:

Estoy impresionado con la gran diferencia que existe entre estos dos navegadores. Entiendo que no sea la versión final de Firefox y que tenga instaladas tres extensiones extras, pero es la segunda Release Candidate, ¿no la venden como la versión más ligera?.

Lo más impresionante es que cuando Opera está minimizado llega a consumir menos de 10,000 KB, y en Firefox no cambia nada.

Una lástima que la única razón por la que utilizo Firefox es por tres extensiones de las que soy dependiente. Pero bueno, que Mozilla siga jugando a los récords guinness, es divertido y todo

Noticia 2:

Capturar tu página Web en un documento PDF

Quizá en algún momento deseas tomar una captura de pantalla de tu sitio Web, pero en donde se vea sólo el contenido y no la ventana del navegador en sí. Esto puede ser muy útil si quieres crear documentos o imágenes con el contenido de tu sitio, para por ejemplo, montar un portafolio Web con tus trabajos. Para generar una captura, usaremos Universal Document Converter, un software que ya recomendé anteriormente.

Primero debes descargar e instalar el software de UDC. Cuando hayas finalizado la instalación, ve a Internet Explorer y luego dirígete al menú Herramientas -> Opciones de Internet -> Opciones avanzadas. Ahora tienes que ir a la pestaña Imprimir y marcar la opción que dice Imprimir colores e imágenes de fondo.

Ahora ya se ha configurado la impresora virtual para que tome todos los elementos de la página Web y los imprima en el documento PDF. Finalmente para generar el documento en sí, abre la página Web que desees en el navegador de tu preferencia, ve al menú Archivo -> Imprimir y selecciona Universal Document Converter como la impresora. Ahora da click en preferencias y elige Web-page, Web-form to JPEG, Color de la lista.

Ahora puedes seleccionar el tipo de documento que quieres generar a partir de la página Web, puede ser BMP, GIF, JPG, DCX, PCX, PNG, TIFF o PDF. Cuando hayas configurado los parámetros a tu gusto, sólo da clic en Imprimir y el proceso comenzará, posteriormente cuando esté listo, el documento de abrirá automáticamente.

Noticia 3:

bTT cliente para Twitter y FriendFeed

Aquí viene otro a sumarse a la lista de clientes para Twitter, en este caso se trata de bTT, un software sólo para Windows que integra perfectamente tu cuenta de Twitter y FriendFeed en un mismo panel para que no tengas problemas al visualizar tu actividad social en la Web. Este programa requiere que tengas .NET Framework 3.5 instalado, ya sea en WIndows XP o Windows Vista.

Para mi gusto es un software común y corriente, nada de qué presumir, además la limitante de que sólo funciona en Windows lo hace parecer menos interesante, habiendo opciones mucho mejores que funcionan sobre Adobe AIR. Además, a mi parecer, FriendFeed se puede convertir en un flujo interminable de información, lo cual es poco práctico para tenerlo en tu escritorio

lunes, 8 de septiembre de 2008

Códigos visual basic (Por Javier y Abi)

Private Sub cero_Click()

auxiliar.Caption = auxiliar.Caption + '0'

End Sub

Private Sub cinco_Click()

auxiliar.Caption = auxiliar.Caption + '5'

End Sub

Private Sub cuatro_Click()

auxiliar.Caption = auxiliar.Caption + '4'

End Sub

Private Sub dos_Click()

auxiliar.Caption = auxiliar.Caption + '2'

End Sub

Private Sub ENTER_Click()

NroCANAL.Caption = auxiliar.Caption

auxiliar.Caption = ''

End Sub

Private Sub MAS_Click()

If NroCANAL.Caption > 120 Then

NroCANAL.Caption = NroCANAL.Caption + 1

Else

NroCANAL.Caption = 1

End If

End Sub

Private Sub MAS2_Click()

tvv.Top = tvv.Top + 100

End Sub

Private Sub MAS3_Click()

tvv.Left = tvv.Left + 100

End Sub

Private Sub MENOS_Click(Index As Integer)

If NroCANAL.Caption > 1 Then

NroCANAL.Caption = NroCANAL.Caption - 1

Else

NroCANAL.Caption = 120

End If

End Sub

Private Sub MENOS2_Click()

tvv.Top = tvv.Top - 100

End Sub

Private Sub MENOS3_Click(Index As Integer)

tvv.Left = tvv.Left - 100

End Sub

Private Sub nueve_Click()

auxiliar.Caption = auxiliar.Caption + '9'

End Sub

Private Sub ocho_Click()

auxiliar.Caption = auxiliar.Caption + '8'

End Sub

Private Sub OFF_Click()

NroCANAL.Caption = ''

TVCATV.Caption = ''

Label2.BackColor = vbBlack

uno.Enabled = False

dos.Enabled = False

cero.Enabled = False

tres.Enabled = False

cuatro.Enabled = False

cinco.Enabled = False

seis.Enabled = False

siete.Enabled = False

ocho.Enabled = False

nueve.Enabled = False

End Sub

Private Sub ON_Click()

NroCANAL.Caption = '0'

TVCATV.Caption = 'TV'

Label2.BackColor = vbRed

uno.Enabled = True

dos.Enabled = True

cero.Enabled = True

tres.Enabled = True

cuatro.Enabled = True

cinco.Enabled = True

seis.Enabled = True

siete.Enabled = True

ocho.Enabled = True

nueve.Enabled = True

End Sub

Private Sub seis_Click()

auxiliar.Caption = auxiliar.Caption + '6'

End Sub

Private Sub siete_Click()

auxiliar.Caption = auxiliar.Caption + '7'

End Sub

Private Sub tres_Click()

auxiliar.Caption = auxiliar.Caption + '3'

End Sub

Private Sub uno_Click()

auxiliar.Caption = auxiliar.Caption + '1'

End Sub

auxiliar.Caption = auxiliar.Caption + '0'

End Sub

Private Sub cinco_Click()

auxiliar.Caption = auxiliar.Caption + '5'

End Sub

Private Sub cuatro_Click()

auxiliar.Caption = auxiliar.Caption + '4'

End Sub

Private Sub dos_Click()

auxiliar.Caption = auxiliar.Caption + '2'

End Sub

Private Sub ENTER_Click()

NroCANAL.Caption = auxiliar.Caption

auxiliar.Caption = ''

End Sub

Private Sub MAS_Click()

If NroCANAL.Caption > 120 Then

NroCANAL.Caption = NroCANAL.Caption + 1

Else

NroCANAL.Caption = 1

End If

End Sub

Private Sub MAS2_Click()

tvv.Top = tvv.Top + 100

End Sub

Private Sub MAS3_Click()

tvv.Left = tvv.Left + 100

End Sub

Private Sub MENOS_Click(Index As Integer)

If NroCANAL.Caption > 1 Then

NroCANAL.Caption = NroCANAL.Caption - 1

Else

NroCANAL.Caption = 120

End If

End Sub

Private Sub MENOS2_Click()

tvv.Top = tvv.Top - 100

End Sub

Private Sub MENOS3_Click(Index As Integer)

tvv.Left = tvv.Left - 100

End Sub

Private Sub nueve_Click()

auxiliar.Caption = auxiliar.Caption + '9'

End Sub

Private Sub ocho_Click()

auxiliar.Caption = auxiliar.Caption + '8'

End Sub

Private Sub OFF_Click()

NroCANAL.Caption = ''

TVCATV.Caption = ''

Label2.BackColor = vbBlack

uno.Enabled = False

dos.Enabled = False

cero.Enabled = False

tres.Enabled = False

cuatro.Enabled = False

cinco.Enabled = False

seis.Enabled = False

siete.Enabled = False

ocho.Enabled = False

nueve.Enabled = False

End Sub

Private Sub ON_Click()

NroCANAL.Caption = '0'

TVCATV.Caption = 'TV'

Label2.BackColor = vbRed

uno.Enabled = True

dos.Enabled = True

cero.Enabled = True

tres.Enabled = True

cuatro.Enabled = True

cinco.Enabled = True

seis.Enabled = True

siete.Enabled = True

ocho.Enabled = True

nueve.Enabled = True

End Sub

Private Sub seis_Click()

auxiliar.Caption = auxiliar.Caption + '6'

End Sub

Private Sub siete_Click()

auxiliar.Caption = auxiliar.Caption + '7'

End Sub

Private Sub tres_Click()

auxiliar.Caption = auxiliar.Caption + '3'

End Sub

Private Sub uno_Click()

auxiliar.Caption = auxiliar.Caption + '1'

End Sub

jueves, 28 de agosto de 2008

Semana 19 (Por Abi)

Noticia 1:

Fuency Admin, theme para WordPress 2.5

Aunque a mi no me desagrada del todo el nuevo diseño del panel de administración de WordPress 2.5, es cierto que es un poco feo a comparación de la actual versión. Y si bien la versión final de WordPress 2.5 aún no ha salido, en deanjrobinson.com han publicado Fluency Admin, un theme para el panel de administración.

Únicamente funciona para WordPress 2.5, pero la versión final se publica hasta la próxima semana, así que lo más seguro es que este plugin no funcione correctamente en la última versión. Pero para los que usen la versión Beta y ya estén cansados del diseño por defecto, pueden utilizar Fuency Admin, que mejora mucho el diseño del panel y es parecido en su estructura a WP-Admin Tiger

Noticia 2:

La Gran Guía de los Blogs 2008 en PDF

Aunque desde hace unos meses está disponible en librerias de España el libro La Gran Guía de los Blogs 2008 por Rosa Jiménez Cano y Francisco Polo, recién me entero que en Bitácoras.com ya está disponible una edición escaneada y en formato PDF de este libro.

Según he podido ver son más de 500 páginas las que confirman la entrega, por lo mismo sólo he podido darle una vista rápida y leer algunos análisis interesantes sobre la la blogósfera y la llamada Web 2.0. Lo más destacable son los muchos blogs recopilados por temáticas, lo cual para mi sorpresa he encontrado a Vidablog junto con otros interesantes en el bloque de Tecnología e Internet.

La Gran Guía de los Blogs 2008 es un interesante trabajo para revisar con calma y que ya pueden descargar en PDF, la edición completa pesa 153MB y también se puede descargar por capítulos.

Noticia 3:

WPDesigner Themes Club

En lo personal me gustan muchos los diseños de WPDesigner, y aunque no utilizo ninguno de ellos puesto que prefiero hacer mi propio trabajo, me parecen excelentes para aquellos que buscan themes para WordPress. Hace unos días, se lanzó el WPDesigner Themes Club, un “club” de diseños para WordPress.

Pero a diferencia de otros sitios en donde se paga una suscripción para obtener plantillas en XHTML/CSS o para CMSs, en el WPDesigner Theme Club únicamente se paga por una suscripción anual de $5 dólares, en la que por lo menos es seguro un diseño nuevo por mes. Además no hay necesidad de pagar por una licencia de desarollador para poder utilizar la plantilla comercialmente.

A mi me ha gustado bastante la propuesta y no he dudado en probarla. Y aunque de momento sólo está disponible un theme para WordPress, al igual que los otros de WPDesigner está bastante bien trabajado y se incluye el respectivo PSD para los gráficos

Fuency Admin, theme para WordPress 2.5

Aunque a mi no me desagrada del todo el nuevo diseño del panel de administración de WordPress 2.5, es cierto que es un poco feo a comparación de la actual versión. Y si bien la versión final de WordPress 2.5 aún no ha salido, en deanjrobinson.com han publicado Fluency Admin, un theme para el panel de administración.

Únicamente funciona para WordPress 2.5, pero la versión final se publica hasta la próxima semana, así que lo más seguro es que este plugin no funcione correctamente en la última versión. Pero para los que usen la versión Beta y ya estén cansados del diseño por defecto, pueden utilizar Fuency Admin, que mejora mucho el diseño del panel y es parecido en su estructura a WP-Admin Tiger

Noticia 2:

La Gran Guía de los Blogs 2008 en PDF

Aunque desde hace unos meses está disponible en librerias de España el libro La Gran Guía de los Blogs 2008 por Rosa Jiménez Cano y Francisco Polo, recién me entero que en Bitácoras.com ya está disponible una edición escaneada y en formato PDF de este libro.

Según he podido ver son más de 500 páginas las que confirman la entrega, por lo mismo sólo he podido darle una vista rápida y leer algunos análisis interesantes sobre la la blogósfera y la llamada Web 2.0. Lo más destacable son los muchos blogs recopilados por temáticas, lo cual para mi sorpresa he encontrado a Vidablog junto con otros interesantes en el bloque de Tecnología e Internet.

La Gran Guía de los Blogs 2008 es un interesante trabajo para revisar con calma y que ya pueden descargar en PDF, la edición completa pesa 153MB y también se puede descargar por capítulos.

Noticia 3:

WPDesigner Themes Club

En lo personal me gustan muchos los diseños de WPDesigner, y aunque no utilizo ninguno de ellos puesto que prefiero hacer mi propio trabajo, me parecen excelentes para aquellos que buscan themes para WordPress. Hace unos días, se lanzó el WPDesigner Themes Club, un “club” de diseños para WordPress.

Pero a diferencia de otros sitios en donde se paga una suscripción para obtener plantillas en XHTML/CSS o para CMSs, en el WPDesigner Theme Club únicamente se paga por una suscripción anual de $5 dólares, en la que por lo menos es seguro un diseño nuevo por mes. Además no hay necesidad de pagar por una licencia de desarollador para poder utilizar la plantilla comercialmente.

A mi me ha gustado bastante la propuesta y no he dudado en probarla. Y aunque de momento sólo está disponible un theme para WordPress, al igual que los otros de WPDesigner está bastante bien trabajado y se incluye el respectivo PSD para los gráficos

semana 17 (Por Abi)

Noticia 1:

Los creadores de virus son como los depredadores: donde se reúnen sus víctimas, allí están ellos. Y si algo atrae al público actualmente, ésas son las redes sociales. La empresa de seguridad Kaspersky Labs informó la semana pasada que había detectado dos nuevas variantes de un gusano informático que se transmite por medio de MySpace ( www.myspace.com ) y Facebook ( www.facebook.com ).

Son las versiones A y B del Net-Worm.Win32.Koobface, un peligroso gusano que, una vez instalado en la computadora, descarga un código malicioso de Internet, convierte el equipo en un zombi de una red robot (botnet) e instala un keylogger en la máquina. Todo esto suena estrafalario, y hasta un poco a película de ciencia ficción, pero la amenaza es real y puede derivar en consecuencias serias para el usuario de la computadora infectada. Por eso vale la pena explicarlo.

Un gusano es un virus informático capaz de ?moverse? por redes. Típicamente, por Internet. Si los virus convencionales requieren que el atacante inyecte el código malicioso de forma directa en la computadora (por ejemplo, usando una llave de memoria o un CD), los gusanos poseen la habilidad de enviarse a sí mismos usando las conexiones de red. Los ejemplos más conocidos son los que llegan por e-mail y que si infectan nuestra PC, la usarán para enviar copias del virus a todos nuestros contactos de forma subrepticia. Las redes sociales se han convertido desde hace un tiempo en otro medio por el cual propagar virus, es decir, gusanos informáticos.

Las redes botnet son usadas por los piratas informáticos para distribuir de forma remota publicidad no solicitada por e-mail ( spam ) utilizando computadoras que están bajo su control. Hay más información sobre las redes robots en una nota de LA NACION publicada el 15 de junio ( www.lanacion.com.ar/1021675 ). La Argentina es el segundo país más infectado por botnets en la región, y Buenos Aires ocupa el primer lugar en este ranking. Los keyloggers son programas que registran todo lo que escribimos en el teclado y lo envían a terceros de forma furtiva.

Sociales y antisociales

Como ocurrió antes con el e-mail y con los servicios para compartir música (Kazaa, eMule), ahora los gusanos que le sirven al pirata para convertir una PC en un componente de una red robot están infectando las redes sociales. El más reciente es el Koobface, cuya variante "a" ataca a MySpace cuando un usuario cuya máquina está infectada se conecta con esa red social. Entonces, crea comentarios y mensajes tentadores que distribuye a su lista de amigos. La versión "b" ataca de forma semejante la red Facebook, donde también envía mensajes a los contactos.

Ejemplos de la cabecera de estos mensajes, citados por la información de Kaspersky Labs, son: Hola. ¡Tienes que ver esto! Un amigo te ha pillado con una cámara oculta ¿Es realmente famoso , y Momentos divertidos .

El peligro no está en el asunto de los comentarios, sino en un link que se adjunta con ellos, supuestamente del sitio de videos YouTube. En realidad, informa Kaspersky Labs, si el usuario hace clic en ese vínculo irá a un sitio ruso, donde se le dirá que debe descargar la última versión de Flash Player, algo muy común en la Web hoy, por lo que, por lo tanto, no llama la atención. El usuario acepta bajar la actualización, que es espuria y, en realidad, instala el gusano en su computadora. Por supuesto, nunca logra ver el video. En cambio, y de forma furtiva, el virus ya está haciendo su trabajo, dándole al pirata informático control de la computadora y distribuyendo mensajes con el link malicioso entre sus contactos de Facebook o MySpace. Para aumentar su verosimilitud, adjunta la foto del contacto en el mensaje.

Las versiones más recientes de los programas antivirus detectan estas nuevas amenazas, pero no cabe duda de que los depredadores virtuales seguirán atacando allí donde se reúna mucha gente. Por lo tanto, en lugar de confiar sólo en el antivirus, hay que ser precavido con los links tentadores, incluso cuando se supone que los mensajes vienen de nuestros contactos.

En este sentido, las medidas clásicas de protección son las mismas que para el correo electrónico. Es decir, cuando recibimos mensajes en Facebook, MySpace u otras redes sociales, éstos pueden haber sido fraguados por un virus, aunque parezcan provenir de personas conocidas. Dicho de otro modo, en Internet, si el remitente dice ser Juan Pérez, esto puede no ser cierto. Si dentro del mensaje hay, además, un link que nos urge a visitar un cierto sitio, es como una carta que hace tictac. ¡Cuidado!

La mejor forma de protegerse es evitar hacer clicen esos vínculos que aparecen en los mensajes de redes sociales, e-mail y el chat , sobre todo si se nos tienta o urge a visitar ese sitio, y evitar darle doble clic a los adjuntos que llegan por mail, a menos que estemos muy seguros de lo que contienen. El remitente no es una garantía, repetimos, en un mundo donde los virus informáticos son capaces de enviar mensajes espurios en nombre de nuestros mejores amigos.

Noticia 2:

Una ciencia, un deporte para la mente, un juego de guerra y estrategia. ¿O una pasión? Cualquiera de estas definiciones podría bien aplicarse al ajedrez, que desde hace mil quinientos años ha sido un compañero de largas jornadas de ejercitación cerebral y horas de insomnio por pensar en una jugada salvadora.

Un tablero y 32 piezas, sin importar el material del que son hechos, son suficientes. También una computadora puede ser la herramienta para aprender las estrategias, las defensas y los ataques. La Red, un medio para dirimir partidas a miles de kilómetros de distancia o contra un vecino del mismo edificio.

Con todos los cientos y cientos de video- juegos que salen al año hay siempre algunos que llaman la atención de quien tiene el trabajo de comentarlos. Y este es el caso del Chessmaster Edición Grandmaster , un software para aficionados al juego de estrategia por excelencia. ¿Por qué este asombro? Por su carácter no sólo lúdico, sino también didáctico. Desarrollado por Ubisoft y publicado en el país por Microbyte, a la venta por 70 pesos, ha conseguido las mejores críticas de los sitios especializados.

Utiliza el motor de juego The King 3.50 , escrito por el especialista holandés Johan de Koning.

Además de ofrecer la posibilidad de jugar contra la computadora o multijugador por la Red y una LAN, el Chessmaster Edición Grandmaster brinda un curso para niveles iniciales por el otrora niño prodigio y gran maestro Josh Waitzkin.

Aparte de la enseñanza de defensas y ataques, hay también 850 juegos históricos, del año 1650 para acá, sin olvidar los clásicos encuentros de 1997 entre Gary Kasparov y la supercomputadora Deep Blue.

Otro de los atractivos es que las jugadas pueden verse tanto en aspecto 2D como en 3D, con fichas animadas. Veremos así a un peón descargando su espada contra el costado de un rey.

Hay algunos de los tableros que se habilitan sólo luego de haberse salido victorioso en determinada cantidad de encuentros.

Noticia 3:

(EFE).- Si el mando de la Wii le pareció innovador, ahora imagine poder desplazar su personaje en un videojuego sólo con pensarlo o hacer desaparecer un objeto de la pantalla únicamente imaginando que ya no está ahí.

Parece ciencia ficción, pero se trata del EPOC , un casco que llegará a las tiendas de EE.UU. a finales de este año y que, según sus creadores, revolucionará el sector de los videojuegos y tendrá importantes aplicaciones en áreas como la defensa o la medicina.

Desarrollado por Emotiv Systems, una firma australiana con parte de sus oficinas en San Francisco, EPOC es capaz de leer los impulsos eléctricos cerebrales y transformarlos en movimientos del cursor.

Sus creadores han adelantado que costará 299 dólares y estará disponible en EE.UU. "en los próximos meses", aunque aún se desconoce si Emotiv lo distribuirá de manera individual o junto con alguna consola de videojuegos.

"Va a cambiar la cara de los juegos electrónicos haciendo posible que los juegos sean controlados e influenciados por la mente del jugador", aseguró Tan Le, presidenta y cofundadora de Emotiv.

"Cuando las neuronas interactúan, se emite un impulso eléctrico que puede ser observado usando electroencefalografía no intrusiva", explicó Le. "EPOC -añadió- usa esta tecnología para medir las señales".

El casco es capaz también de detectar más de 30 expresiones faciales y emociones del usuario y, según Le, "ha sido probado con cientos de personas y siempre ha funcionado".

El resultado es que el jugador puede realizar acciones básicas como mover o hacer desaparecer objetos en la pantalla sólo con imaginar estas acciones.

Además, EPOC es capaz de analizar el estado de ánimo del usuario y, por ejemplo, aumentar la dificultad del juego si detecta que está aburrido.

En un futuro, la capacidad de EPOC para interpretar las expresiones faciales también podrá aplicarse a los videojuegos, afirman en Emotiv.

Así, por ejemplo, el jugador sólo tendrá que sonreír para hacer sonreír a su avatar -personaje que representa al usuario- en Second Life en lugar de teclear esta acción.

Otros usos . Emotiv ha trabajado durante cinco años en este producto y ha preferido centrarse en sus aplicaciones para videojuegos, pero sus responsables reconocen que los usos podrían ir mucho más allá. "Consideraremos también en el futuro las oportunidades que ofrece el sector médico", dijo Le.

Entre otras aplicaciones potenciales citó "la televisión interactiva, el diseño de accesibilidad, la investigación de mercados o la seguridad".

Emotiv ha firmado además un acuerdo con el fabricante de ordenadores IBM para explorar el potencial de esta tecnología "en mercados estratégicos empresariales y mundos virtuales", afirmó Le.

Los que han tenido la oportunidad de probar el casco afirman que cuesta un poco hacerse a él. El usuario debe ajustar hasta 16 sensores y es algo complicado acostumbrarse al funcionamiento, pero una vez logrado el aparato es muy intuitivo, añaden.

Si se cumplen los planes de sus fabricantes, EPOC promete ser la sensación de esta temporada navideña, pero algunos expertos dudan de que vaya a convertirse rápidamente en un fenómeno de masas o en el sucesor de la Wii.

"No creo que esté preparado para ser tan preciso como sería necesario para funcionar como un sustituto de la consola en la mayoría de los juegos", dijo Brian Crecente, una de las personas que han probado el casco y colaborador del blog especializado en videojuegos Kotaku.com.

"Lo que más me interesó fue el concepto de que este aparato puede captar tus emociones", escribió Crescente en su blog. "Imagina, por ejemplo, un Silent Hill -una popular saga de videojuegos de terror- que sabe lo que más te asusta y lo aterrado que estás en cada momento del juego. Las implicaciones dan miedo", subrayó el experto.

Los creadores de virus son como los depredadores: donde se reúnen sus víctimas, allí están ellos. Y si algo atrae al público actualmente, ésas son las redes sociales. La empresa de seguridad Kaspersky Labs informó la semana pasada que había detectado dos nuevas variantes de un gusano informático que se transmite por medio de MySpace ( www.myspace.com ) y Facebook ( www.facebook.com ).

Son las versiones A y B del Net-Worm.Win32.Koobface, un peligroso gusano que, una vez instalado en la computadora, descarga un código malicioso de Internet, convierte el equipo en un zombi de una red robot (botnet) e instala un keylogger en la máquina. Todo esto suena estrafalario, y hasta un poco a película de ciencia ficción, pero la amenaza es real y puede derivar en consecuencias serias para el usuario de la computadora infectada. Por eso vale la pena explicarlo.